U bent hier

Nieuws (via RSS)

CISA adviseert Amerikanen na aanval op telco's versleutelde chatapps

Microsoft: TPM 2.0 niet-onderhandelbare eis voor Windows 11

Bootloader-lek raakt meer dan honderd modellen Cisco-switches

Kaspersky deelt IDA Pro plug-in voor reverse engineeren van malware

Onderzoekers vinden nieuwe versie Monokle-spyware voor Androidtelefoons

Gegevens datalek gemeente Amersfoort hadden al verwijderd moeten zijn

Mozilla presenteert nieuw logo, belooft gebruikers 'terugwinnen van internet'

'184.000 Nederlanders slachtoffer van fraude in het betalingsverkeer'

Tor Project stopt met captcha's voor verstrekken van bridge-adressen

Thunderbird zegt oplossing te hebben voor beschadigd geraakte e-mails

CBS: Nederlanders vorig jaar minder vaak slachtoffer van 'hacken'

Ending OCSP Support in 2025

Earlier this year we announced our intent to provide certificate revocation information exclusively via Certificate Revocation Lists (CRLs), ending support for providing certificate revocation information via the Online Certificate Status Protocol (OCSP). Today we are providing a timeline for ending OCSP services:

- January 30, 2025

- OCSP Must-Staple requests will fail, unless the requesting account has previously issued a certificate containing the OCSP Must Staple extension

- May 7, 2025

- Prior to this date we will have added CRL URLs to certificates

- On this date we will drop OCSP URLs from certificates

- On this date all requests including the OCSP Must Staple extension will fail

- August 6, 2025

- On this date we will turn off our OCSP responders

Additionally, a very small percentage of our subscribers request certificates with the OCSP Must Staple Extension. If you have manually configured your ACME client to request that extension, action is required before May 7. See “Must Staple” below for details.

OCSP and CRLs are both mechanisms by which CAs can communicate certificate revocation information, but CRLs have significant advantages over OCSP. Let’s Encrypt has been providing an OCSP responder since our launch nearly ten years ago. We added support for CRLs in 2022.

Websites and people who visit them will not be affected by this change, but some non-browser software might be.

We plan to end support for OCSP primarily because it represents a considerable risk to privacy on the Internet. When someone visits a website using a browser or other software that checks for certificate revocation via OCSP, the Certificate Authority (CA) operating the OCSP responder immediately becomes aware of which website is being visited from that visitor’s particular IP address. Even when a CA intentionally does not retain this information, as is the case with Let’s Encrypt, CAs could be legally compelled to collect it. CRLs do not have this issue.

We are also taking this step because keeping our CA infrastructure as simple as possible is critical for the continuity of compliance, reliability, and efficiency at Let’s Encrypt. For every year that we have existed, operating OCSP services has taken up considerable resources that can soon be better spent on other aspects of our operations. Now that we support CRLs, our OCSP service has become unnecessary.

We recommend that anyone relying on OCSP services today start the process of ending that reliance as soon as possible. If you use Let’s Encrypt certificates to secure non-browser communications such as a VPN, you should ensure that your software operates correctly if certificates contain no OCSP URL.

Must StapleBecause of the privacy issues with OCSP, browsers and servers implement a feature called “OCSP Stapling”, where the web server sends a copy of the appropriate OCSP response during the TLS handshake, and the browser skips making a request to the CA, thus better preserving privacy.

In addition to OCSP Stapling (a TLS feature negotiated at handshake time), there’s an extension that can be added to certificates at issuance time, colloquially called “OCSP Must Staple.” This tells browsers that, if they see that extension in a certificate, they should never contact the CA about it and should instead expect to see a stapled copy in the handshake. Failing that, browsers should refuse to connect. This was designed to solve some security problems with revocation.

Let’s Encrypt has supported OCSP Must Staple for a long time, because of the potential to improve both privacy and security. However, Must Staple has failed to get wide browser support after many years. And popular web servers still implement OCSP Stapling in ways that create serious risks of downtime.

As part of removing OCSP, we’ll also be removing support for OCSP Must Staple. CRLs have wide browser support and can provide privacy benefits to all sites, without requiring special web server configuration. Thanks to all our subscribers who have helped with the OCSP Must Staple experiment.

If you are not certain whether you are using OCSP Must Staple, you can check this list of hostnames and certificate serials (11.1 MB, .zip).

As of January 30, 2025, issuance requests that include the OCSP Must Staple extension will fail, unless the requesting account has previously issued a certificate containing the OCSP Must Staple extension.

As of May 7, all issuance requests that include the OCSP Must Staple extension will fail, including renewals. Please change your ACME client configuration to not request the extension.

Advent Nr. 5: Monschauer Senfschnitzel

Ein Rezept: https://www1.wdr.de/verbraucher/rezepte/heimathaeppchen/monschauer-senfschnitzel-108.pdf

Ein neuer Frühling für die Pfalz. Erste Ergebnisse und Perspektiven eines digitalen Urkundenprojekts 1449-1508

Flugblattsammlung zur Revolution 1848/49 aus dem Adelsarchiv Abbenburg online

Herzog August Bibliothek kauft für 130.000 Euro Medinger Osterorationale

Vermutlich handelt es sich um

https://www.textmanuscripts.com/medieval/orationale-easter-prayerbook-60927

URN-Resolver der DNB geht wieder nicht

Ein Unding. Ich weiß, wieso ich DOI bevorzuge.

Hardwarefabrikant I-O Data meldt actief misbruik van lekken in LTE-routers

Duidelijkere regels voor delen persoonsgegevens met overheidsinstanties buiten EU

De European Data Protection Board (EDPB) verduidelijkt de regels voor het delen van persoonsgegevens met overheidsinstanties buiten de Europese Economische Ruimte (EER). Tijdens de plenaire vergadering van de EDPB werd ook AVG-certificering goedgekeurd.

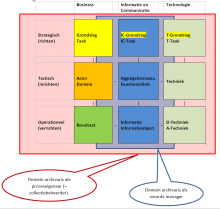

_EN44f1.png?itok=cRGbEwb8)

77a5.png?itok=oF9yYrlA)

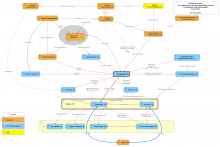

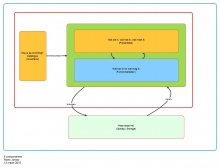

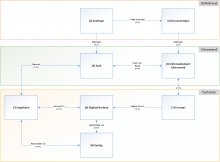

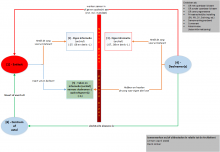

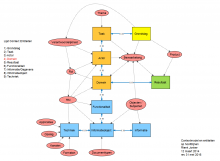

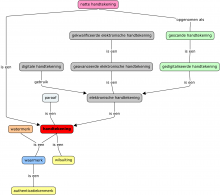

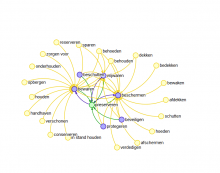

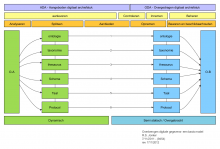

![Reference manager - [Onderhoud aantekeningen]](../../sites/default/files/styles/medium/public/Reference%20manager%20v3%20-%20%5bOnderhoud%20aantekeningen%5d%2014-2-2010%20102617_0258a.jpg?itok=OJkkWhxY)

![Reference manager - [Onderhoud aantekeningen]](../../sites/default/files/styles/medium/public/Reference%20manager%20v3%20-%20%5bOnderhoud%20aantekeningen%5d%2014-2-2010%20102628a0e3.jpg?itok=CUvhRRr7)

![Reference manager - [Onderhoud bronnen] - Opnemen en onderhouden](../../sites/default/files/styles/medium/public/Reference%20manager%20v3%20-%20%5bOnderhoud%20bronnen%5d%2014-2-2010%20102418f901.jpg?itok=d7rnOhhK)

![Reference manager - [Onderhoud bronnen]](../../sites/default/files/styles/medium/public/Reference%20manager%20v3%20-%20%5bOnderhoud%20bronnen%5d%2014-2-2010%201024333c6b.jpg?itok=CgS8R6cS)

![Reference manager - [Onderhoud bronnen]](../../sites/default/files/styles/medium/public/Reference%20manager%20v3%20-%20%5bOnderhoud%20bronnen%5d%2014-2-2010%20102445_0a5d1.jpg?itok=4oJ07yFZ)

![Reference manager - [Onderhoud bronnen]](../../sites/default/files/styles/medium/public/Reference%20manager%20v3%20-%20%5bOnderhoud%20bronnen%5d%2014-2-2010%201025009c28.jpg?itok=ExHJRjAO)

![Reference manager - [Onderhoud bronnen]](../../sites/default/files/styles/medium/public/Reference%20manager%20v3%20-%20%5bOnderhoud%20bronnen%5d%2014-2-2010%201025249f72.jpg?itok=IeHaYl_M)

![Reference manager - [Onderhoud bronnen]](../../sites/default/files/styles/medium/public/Reference%20manager%20v3%20-%20%5bOnderhoud%20bronnen%5d%2014-2-2010%20102534b3cc.jpg?itok=cdKP4u3I)

![Reference manager - [Onderhoud thema's en rubrieken]](../../sites/default/files/styles/medium/public/Reference%20manager%20v3%20-%20%5bOnderhoud%20themas%20en%20rubrieken%5d%2020-9-2009%20185626d05e.jpg?itok=zM5uJ2Sf)

![Reference manager - [Raadplegen aantekeningen]](../../sites/default/files/styles/medium/public/Reference%20manager%20v3%20-%20%5bRaadplegen%20aantekeningen%5d%2020-9-2009%201856122771.jpg?itok=RnX2qguF)

![Reference manager - [Relatie termen (thesaurus)]](../../sites/default/files/styles/medium/public/Reference%20manager%20v3%20-%20%5bRelatie%20termen%20(thesaurus)%5d%2014-2-2010%201027517b7a.jpg?itok=SmxubGMD)

![Reference manager - [Thesaurus raadplegen]](../../sites/default/files/styles/medium/public/Reference%20manager%20v3%20-%20%5bThesaurus%20raadplegen%5d%2014-2-2010%2010273282f6.jpg?itok=FWvNcckL)

![Reference manager - [Zoek thema en rubrieken]](../../sites/default/files/styles/medium/public/Reference%20manager%20v3%20-%20%5bZoek%20thema%20en%20rubrieken%5d%2020-9-2009%2018554680cd.jpg?itok=6sUOZbvL)

![Reference manager - [Onderhoud rubrieken]](../../sites/default/files/styles/medium/public/Reference%20manager%20v3%2020-9-2009%201856340132.jpg?itok=oZ8RFfVI)

![Reference manager - [Onderhoud aantekeningen]](../../sites/default/files/styles/medium/public/Reference%20manager%20v3%20-%20%5bOnderhoud%20aantekeningen%5d%2014-2-2010%201026032185.jpg?itok=XMMJmuWz)

831b.jpg?itok=FCGCVxqn)

771b.gif?itok=8DxUslHw)